Le hacker métabolisé par la domination

Popularisée par la littérature cyberpunk, la figure du hacker est apparue ces trois dernières décennies comme une incarnation possible de la résistance à la domination d’entreprises technologiques monopolistiques. Habillé en noir, capuche sur la tête et introverti, le hacker est devenu un lieu commun dans le champ de l’art contemporain. L’appel à une repolitisation pour faire face à la « stratégie du choc » néolibérale trouve avec lui une figure qui semble légitime, tant et si bien que l’action de « hacker » s’est étendue bien au-delà du champ de la programmation informatique pour désigner toutes les pratiques incidentelles de détournement : utiliser les outils du système contre lui-même, utiliser les failles, s’y infiltrer.

Cette généralisation du paradigme du hacker occulte l’ambivalence concrète de ce dernier. En effet, s’il semble au premier abord s’opposer à la domination en détournant les outils et les plateformes mis en place par elle, ce détournement est souhaité par son objet. En détectant les failles, on peut y apporter des correctifs et ces failles permettent de développer une narration logicielle qui captive le public. On remarque en effet que quand une faille de sécurité est repérée, cela fait les gros titres des médias.

Cette métabolisation de la faille, immédiatement ingérée par la domination, prend aussi une forme économique puisque de nombreux hackers, après quelques exploits, travaillent pour des entreprises spécialisées en sécurité informatique. Cette activité de hacking est acceptée et financée par les entreprises, car elle permet non seulement d’ajouter des corrections à des logiciels, mais aussi de faire connaître les activités de l’entreprise en montrant celles-ci selon une fragilité quasi vivante.

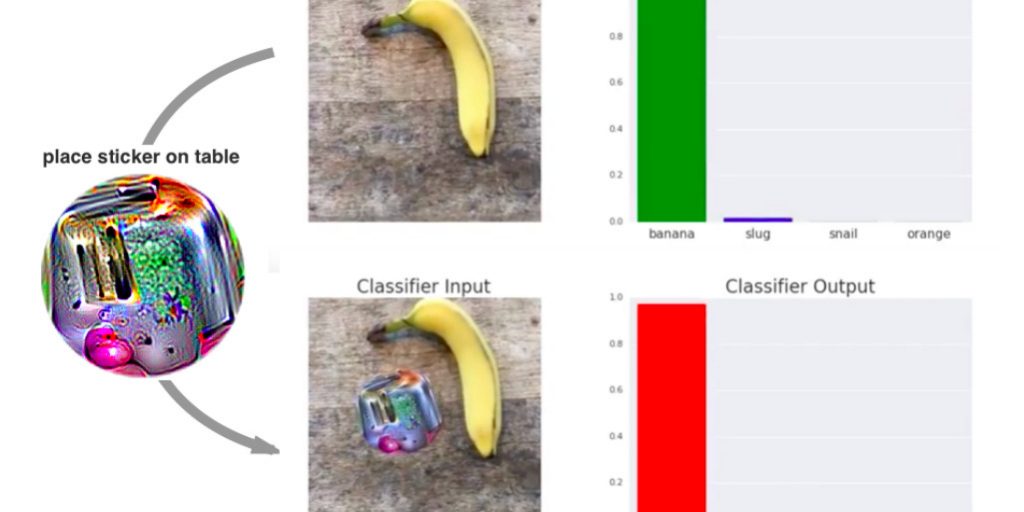

Un exemple récent de cette métabolisation économique et idéologique du détournement est le développement par des chercheurs de Google d’un sticker permettant de tromper la reconnaissance visuelle opérée par le « deep learning » (https://arxiv.org/pdf/1712.09665.pdf ). Il est amusant de remarquer que certains artistes-hackers ont relayé cette information, comme si elle contenait la possibilité de résister au développement de l’IA (il existe d’ailleurs un quasi-domaine des stickers mettant en faillite la reconnaissance automatisée, cf https://www.alternet.org/news-amp-politics/anti-surveillance-state-clothes-and-gadgets-block-face-recognition-technology ). Or, cette résistance loin d’être externe à la domination est internalisée (au sens d’un stagiaire, « intern »). Elle est une résistance au sens électrique du terme comme ce qui permet de faire passer le courant comme dans le cas du growth hacker (https://fr.wikipedia.org/wiki/Growth_Hacking). Par ailleurs, elle a souvent comme objectif de défendre la vie privée. Or le développement de celle-ci peut être analysée d’un point de vue historique comme étant convergente avec le développement du capitalisme selon une certaine figure de la subjectivité souveraine.

La structure sociale et politique de cette métabolisation a été finement analysée par Alexander R. Galloway, Eugene Thacker dans The Exploit (2007) et démontre que le détournement est désiré par les plateformes sociales comme une possibilité d’amélioration et d’appropriation symbolique. La domination n’est pas ici hiérarchique, elle se présente sous une forme horizontale et rhizomatique, de sorte que le détournement en général, la transgression, la logique de l’accident et de la résistance (voir la vidéo de l’Abécédaire de Deleuze sur ce sujet qui est devenue un mème) deviennent des participants actifs aux loisirs du dispositif de domination.